Cos'è la triade della sicurezza denominata CIA?

È facile proteggere alcuni dati preziosi solo per te. Potresti archiviare le tue foto, idee o appunti su una pen drive crittografata, chiusa a chiave in un luogo di cui solo tu hai la chiave.

Ma le aziende e le organizzazioni devono affrontare questo problema su vasta scala. Dopotutto, sono i dati aziendali (prodotti, dettagli di clienti e dipendenti, idee, ricerche, esperimenti) che rendono la tua azienda utile e preziosa. (Le “risorse” a cui normalmente pensiamo, come hardware e software, sono semplicemente gli strumenti che ti consentono di lavorare e salvare i dati aziendali)

Quindi, come fa un’organizzazione a proteggere questi dati? Certamente esistono strategie di sicurezza e soluzioni tecnologiche che possono aiutare, ma un concetto le sottolinea tutte: la triade della sicurezza, anche nota come CIA. L’acronimo – di origine anglosassone – si riferisce a:

Confidentiality, Integrity and Availability

Questo concetto combina tre componenti – riservatezza, integrità e disponibilità – per aiutare a guidare le misure di sicurezza, i controlli e la strategia complessiva.

Diamo un’occhiata.

Definire la CIA nella sicurezza

La triade della CIA rappresenta le funzioni dei vostri sistemi informativi. Il tuo sistema informativo comprende sia i tuoi sistemi informatici che i tuoi dati. Queste sono le funzioni che tipicamente possono essere attaccate, il che significa che queste sono le funzioni che devi difendere.

La triade di sicurezza della CIA comprende tre funzioni:

- Riservatezza: la capacità di un sistema di garantire che solo l’utente/sistema/risorsa corretto e autorizzato possa visualizzare, accedere, modificare o utilizzare in altro modo i dati

- Integrità: la capacità di un sistema di garantire che le informazioni siano accurate e corrette

- Disponibilità: la capacità di un sistema di garantire che informazioni e servizi siano disponibili per la maggior parte del tempo

Diamo un occhiata a ciascuno di essi in modo più dettagliato:

Riservatezza

In un senso non legato alla sicurezza, la riservatezza è la tua capacità di mantenere qualcosa segreto. Nel mondo reale, potremmo appendere le persiane o mettere le tende alle nostre finestre. Potremmo chiedere a un amico di mantenere un segreto. La riservatezza entra in gioco anche con la tecnologia. Può svolgersi in modo diverso a livello di uso personale, dove utilizziamo VPN o crittografia per la nostra ricerca della privacy. Potremmo spegnere i dispositivi domestici che sono sempre in ascolto. Ma nella sicurezza aziendale, la riservatezza viene violata quando una persona non autorizzata può visualizzare, prendere e/o modificare i tuoi file. La riservatezza è importante perché la tua azienda vuole proteggere il proprio vantaggio competitivo, ovvero le risorse immateriali che distinguono la tua azienda dalla concorrenza.

Integrità

Nei sistemi informatici, integrità significa che i risultati di quel sistema sono precisi e reali. Nel mondo dei dati, è conosciuta come affidabilità dei dati: puoi fidarti dei risultati dei tuoi dati, dei tuoi sistemi informatici? Quando si protegge qualsiasi sistema informativo, l’integrità è una funzione che stai cercando di proteggere. Non vuoi che malintenzionati o errori umani rovinino, di proposito o accidentalmente, l’integrità dei tuoi sistemi informatici e i loro risultati.

Disponibilità

Disponibilità è un termine ampiamente utilizzato nel settore IT: la disponibilità di risorse per supportare i servizi. Nella sicurezza, disponibilità significa che le persone giuste hanno accesso ai tuoi sistemi informativi. Se un utente con accesso privilegiato non ha accesso al proprio computer dedicato, non c’è disponibilità. La disponibilità è un grosso problema di sicurezza perché può essere attaccata. Un attacco alla tua disponibilità potrebbe limitare l’accesso degli utenti ad alcuni o a tutti i tuoi servizi, costringendoti a faticare per ripulire il caos e limitare i tempi di inattività.

La triade della CIA nella sicurezza aziendale

OK, quindi abbiamo chiarito i concetti, ma cosa facciamo con la triade? Fondamentalmente, la triade della CIA è un modello di sicurezza che puoi, dovresti, seguire per proteggere le informazioni archiviate nei sistemi informatici locali o nel cloud. Ti aiuta:

Mantenere segrete le informazioni (Riservatezza)

Mantenere lo stato accurato e previsto di tali informazioni (Integrità)

Assicurati che le tue informazioni e i tuoi servizi siano attivi e funzionanti (Disponibilità)

È un equilibrio: nessun team di sicurezza può garantire al 100% che la riservatezza, l’integrità e la disponibilità non possano mai essere violate, indipendentemente dalla causa.

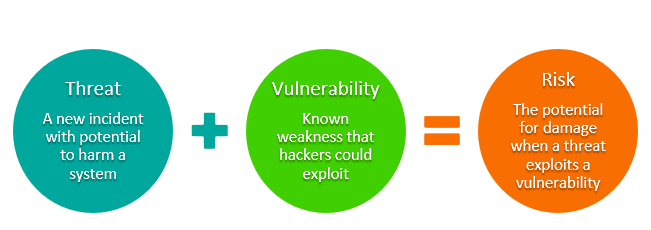

Invece, i professionisti della sicurezza utilizzano la triade della CIA per comprendere e valutare i rischi organizzativi.

Un suggerimento è quello di scomporre ogni potenziale minaccia, attacco e vulnerabilità in una qualsiasi funzione della triade. Per esempio:

Una violazione dei dati attenta alla riservatezza dei tuoi dati.

Un incidente ransomware attacca la disponibilità dei tuoi sistemi informativi.

Capire cosa viene attaccato è il modo in cui puoi creare protezione contro quell’attacco. Prendiamo il caso del ransomware: tutti i professionisti della sicurezza vogliono fermare il ransomware. Laddove tendiamo a considerare il ransomware in generale, come un “attacco malware esoterico”, dovremmo vederlo come un attacco progettato specificamente per limitare la tua disponibilità. Se consideri questo come un tentativo di limitare la disponibilità, puoi adottare misure di mitigazione aggiuntive rispetto a quelle che potresti adottare se stessi solo cercando di “fermare il ransomware”. La triade può aiutarti ad approfondire controlli specifici. Si applica anche a livello strategico e politico. Quando si comprende la triade della CIA, è possibile espandere la propria visione della sicurezza “oltre le minuzie specifiche (che sono ancora di fondamentale importanza) e concentrarsi su un approccio organizzativo alla sicurezza delle informazioni”. Dai la priorità a ogni cosa che devi proteggere in base alla gravità delle conseguenze se la riservatezza, l’integrità o la disponibilità venissero violate. Ad esempio, come potrebbe ogni evento qui violare una o più parti della triade della CIA:

Un’interruzione del servizio: un utente malintenzionato potrebbe interrompere il vostro accesso come merce di scambio per qualcos’altro.

Intercettazione: un utente malintenzionato potrebbe bloccare o dirottare le tue e-mail per conoscere l’attività dell’azienda.

Modifica o fabbricazione: un utente malintenzionato potrebbe modificare o falsificare le tue informazioni.

Cosa succederebbe se qualche incidente potesse violare due funzioni contemporaneamente? Considera, pianifica e intraprendi azioni per migliorare il più possibile ciascuna funzionalità di sicurezza. Ad esempio, la disponibilità di backup (ridondanza) migliora la disponibilità complessiva. Se la disponibilità di alcuni sistemi viene attaccata, hai già un backup pronto.

Triade della CIA in azione

Saprai che il tuo team di sicurezza sta fornendo sicurezza alla triade della CIA quando vedrai cose come:

- Limitazioni ai diritti di amministratore

- Impossibilità di utilizzare dispositivi propri e sconosciuti

- L’uso della VPN per accedere a determinate informazioni aziendali sensibili

Tutto ciò che costituisce una risorsa (hardware e software tangibili, conoscenze e talenti immateriali) dovrebbe in qualche modo essere protetto dal team di sicurezza. E questo è il lavoro del team di sicurezza: proteggere qualsiasi bene che l’azienda ritiene prezioso. E chiaramente non è un progetto facile.

Ulteriori proprietà di sicurezza

I professionisti della sicurezza sanno già che la sicurezza informatica non si ferma alla triade della CIA.

ISO-7498-2 include anche proprietà aggiuntive per la sicurezza informatica;

Autenticazione: la capacità dei vostri sistemi di confermare un’identità.

Non ripudio o responsabilità: la capacità dei vostri sistemi di confermare la validità di qualcosa che accade nel sistema. È una garanzia sull’origine e sull’integrità dei dati.

Riservatezza, Integrità, Ddisponibilità

Questi tre componenti rappresentano la pietra miliare di qualsiasi professionista della sicurezza e lo scopo di qualsiasi team di sicurezza.

La triade “funge da punto di contatto per qualsiasi tipo di lavoro di sicurezza svolto”. E’ un modo per i professionisti SecOps di rispondere:

“in che modo il lavoro che stiamo svolgendo migliora attivamente uno di questi fattori?”

Quando la tua azienda sviluppa un programma di sicurezza o aggiunge un controllo di sicurezza, puoi utilizzare la triade della CIA per giustificare la necessità dei controlli che stai implementando. Riporta sempre le tue azioni di sicurezza a uno o più componenti della CIA.

Considerare la triade “un utile metro di riferimento” aiuta a garantire che i controlli che si stanno implementando siano effettivamente utili e necessari, non un placebo.